加强国际合作与交流人工智能技术的发展是全球性的趋势。我们需要加强与国际社会的合作与交流,共同应对人工智能信息资产保护方面的挑战。通过参与国际人工智能组织和论坛的活动,我们可以了解国际人工智能信息资产保护的动态和趋势,学习借鉴国际先进的信息资产保护技术和经验,提高自身的信息资产保护能力。在数据安全与人工智能信息资产保护方面,我们面临着诸多挑战和机遇。随着技术的不断发展,数据安全与人工智能信息资产保护面临着越来越多的技术挑战。例如,攻击手段的不断升级、数据泄露事件的频发等都给数据安全带来了极大的威胁。如何配置和监控防火墙以发恢其效果?遵义 手机信息资产保护咨询

对数据保护的现实需求,在现有制度体系中,尽管版权等知识产权制度难以为数据提供恰当的定位和保护,但数据生产、流通存在“有限市场失灵”,目前对数据产权主要有两方面的保护:其一,在事实层面,绝大多数数据生成后处于企业事实控制之下,企业可通过技术措施排除他人获取,对数据建立事实上的产权,不过仍面临着数据被不法入侵以及因公开、流转后失控的风险;其二,在法律层面,对处于事实控制之下的数据,商业秘密制度可为企业私力控制提供进一步法律保护,这也是目前数据保护的主要制度之一。德阳电脑信息资产保护上门服务什么是数据生命周期管理,其在信息安全中的作用是什么?

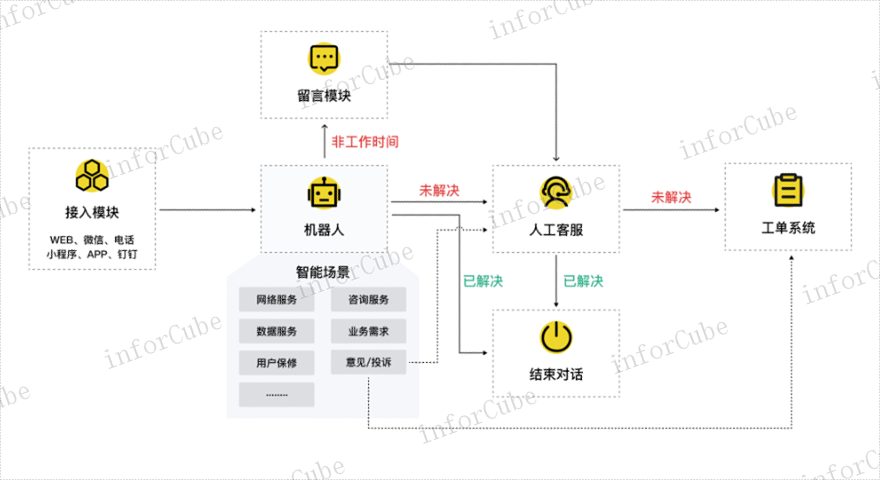

移动办公的安全挑战随着移动办公的普及,企业面临新的安全挑战。移动设备易于丢失或被盗,且往往连接不安全的公共网络。因此,企业需部署移动安全解决方案,如移动设备管理(MDM)和移动应用管理(MAM),确保移动办公的安全性和合规性。云安全的新挑战云计算为企业带来了灵活性和成本效益,但同时也带来了新的安全挑战。云服务商的安全能力、数据和合规性等问题备受关注。企业需与云服务商紧密合作,制定清晰的安全责任和合规策略,确保云环境的安全可控。供应链安全供应链是企业信息资产保护的重要一环。供应商的安全漏洞可能危及整个供应链的安全。因此,企业需对供应商进行安全评估和监控,确保供应链的安全性和可靠性。同时,建立应急响应机制,以应对供应链中断等突发事件。

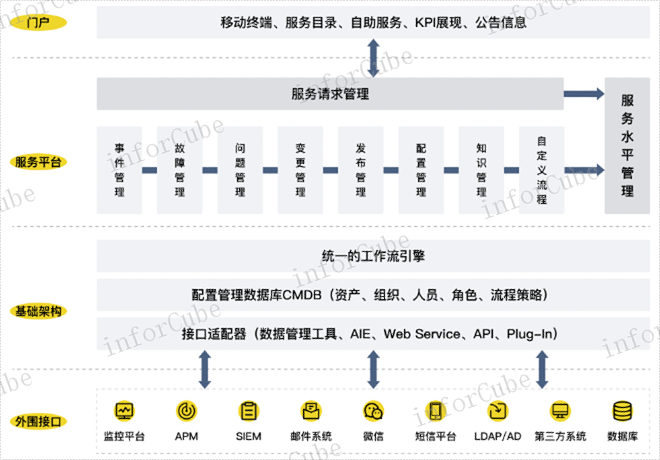

从技术层面来看,信息资产保护需要借助各种先进的技术手段。例如,我们可以采用加密技术,对敏感数据进行加密存储和传输,确保数据在传输过程中不被窃取或篡改。同时,我们还可以利用防火墙、入侵检测系统、安全审计系统等网络安全设备,对网络进行实时监控和防护,及时发现并防御各种网络攻击。此外,随着云计算、大数据等技术的不断发展,我们还需要关注云安全、数据安全等新兴领域的安全问题,采取相应的措施进行防护。除了技术手段外,管理层面也是信息资产保护不可或缺的一环。企业需要建立完善的信息安全管理制度和流程,明确各部门和岗位的职责和权限,确保信息安全工作的有序开展。同时,企业还需要加强员工的信息安全培训和教育,提高员工的安全意识和防范能力。通过定期的安全演练和应急响应计划,企业可以及时发现和应对各种安全风险,确保信息资产的安全和稳定。 什么是区块链技术,它在信息安全中的潜力是什么?

在商业秘密制度发展史上,伴随着其理论基础由合同转向财产理论,秘密—公开二分法即已产生并长期存在。19世纪后期,普通法法院主要类比财产权制度构建商业秘密制度,即由于占有是财产权取得的前提,要取得财产权,必须建立对物的排他性控制并体现其个人所有的意图;对信息建立财产权保护,权利人同样要占有该信息。由于信息难以像有体物进行物理上的控制,占有信息排除他人干涉的方式就是保密,只要信息通过保密不为公众所知悉即可获得财产权保护,一旦公开所有权利均宣告终止。如何确保用户数据的隐私性?遵义 手机信息资产保护咨询

什么是信息资产审计,其目的和流程是什么?遵义 手机信息资产保护咨询

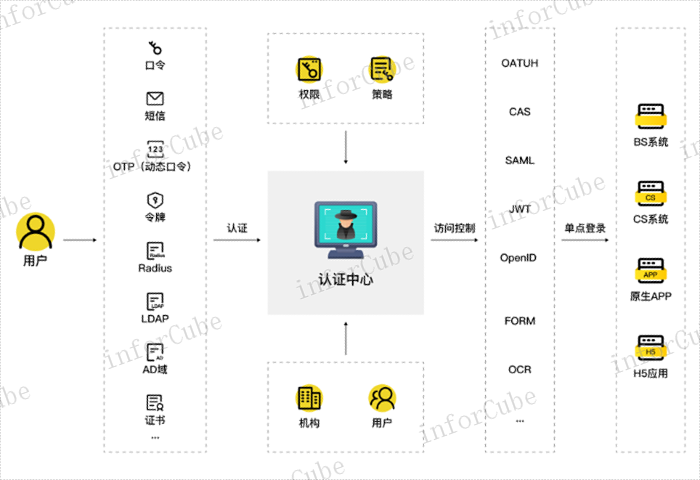

为了应对这些挑战,我们需要采取一系列有效的措施来加强数据安全与信息资产保护。以下是一些关键的策略和实践:建立健全数据分类与保护体系:根据数据的敏感性、重要性等因素,对数据进行科学分类,并制定相应的保护措施。对于敏感数据,应实施严格的访问控制、加密存储和传输等安全措施。加强访问控制与身份认证:采用多因素认证、生物识别等先进技术,确保只有经过授权的用户才能访问敏感数据。同时,建立完善的权限管理机制,防止越权访问和滥用。实施数据加密与完整性验证:对敏感数据进行加密存储和传输,确保数据在传输过程中不被窃取或篡改。同时,采用完整性验证技术,确保数据的完整性和真实性。加强网络安全防护:部署防火墙、入侵检测系统、安全审计系统等网络安全设备,及时发现并防御网络攻击。同时,定期对网络进行漏洞扫描和风险评估,及时修补漏洞。 遵义 手机信息资产保护咨询

文章来源地址: http://aqfh.m.chanpin818.com/xxaqcp/qtxxaqcp/deta_25670150.html

免责声明: 本页面所展现的信息及其他相关推荐信息,均来源于其对应的用户,本网对此不承担任何保证责任。如涉及作品内容、 版权和其他问题,请及时与本网联系,我们将核实后进行删除,本网站对此声明具有最终解释权。

[VIP第1年] 指数:3

[VIP第1年] 指数:3